随着云计算、大数据、5G等技术的发展,全球电信网朝着用户个性化需求不断增强,业务类型不断拓展的方向迈进。用户需求和监管要求,都给网络安全带来了越发严峻的挑战。

打造安全的移动网络,就必须确保软件版本安全。正式软件版本发布前的安全检测,特别是基于攻防模式演练的渗透测试,是产品正式部署前一道必不可少的保护屏障。

渗透测试常见挑战

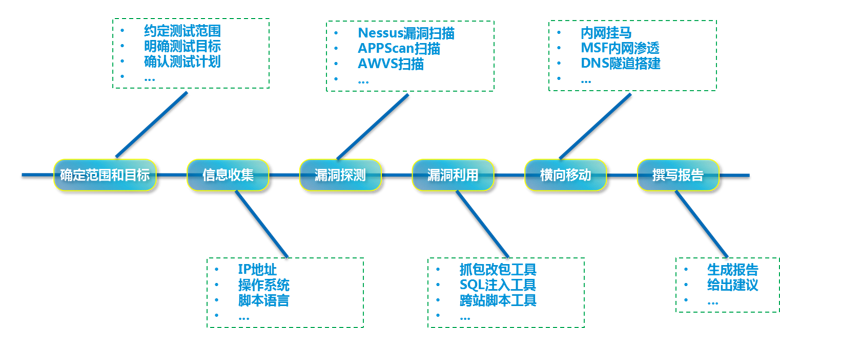

在渗透测试流程中,信息收集、漏洞探测、漏洞利用、横向渗透等众多步骤是以白帽子/专业安全测试人员采用手工方式进行,测试效果过于依赖个人的安全技能水平。

未来的攻击势必更加灵活多变,并且会利用新漏洞和新方法发起攻击行为。在这种情况下,原有的渗透测试方法和机制往往难以有效应对:一是过于依赖人工手动执行,测试效率低,渗透测试工具繁多不便于有效维护;二是测试人员无法聚焦和把控业界最新的安全技术。

智能化渗透助力产品安全

图1 uSmartPen平台

中兴通讯uSmartPen实现渗透测试的工具整合和流程固化,实现了测试规划设计、部署和执行的自动化。如图1所示,其主要组件如下:

- 渗透设计工具:根据渗透测试相关的范围和目标,汇总云平台、MANO、VNF以及测试工具等部署所需配置参数和资源要求,自动生成测试场景所需组件实例化参数文件;

- 自动化测试编排工具Fishbone:接收设计工具生成的实例化参数文件,完成硬件、云平台、MANO、VNF以及测试工具的部署资源准备;

- 智能测试学习平台(uSmartTest):在相关资源到位,所有组件完成部署后,通过之前定制测试工具对目标进行指定范围的渗透测试,并且使用xSE智能理解引擎和推理引擎迭代更新渗透测试的模型,完成自动化渗透测试和模型迭代的双重目标。

- 自动化测试编排工具Fishbone

如图2所示,Fishbone以鱼骨图的形式,将渗透各步骤实施分割组合,完成具体步骤个性定制,实现渗透测试的自动化编排。

图2 Fishbone渗透测试编排

首先,将渗透测试的相关子步骤分拆,将信息收集、漏洞探测、漏洞利用、横向移动等四个步骤作为可配置步骤独立呈现。

其次,产品编排渗透测试时可以根据各自不同的特殊需求、目标以及使用的工具对各子步骤做个性化定制。比如,有些用户聚焦于目标系统本身的安全性而不关心目标所在网络的其余系统的安全状态,完全可以取消横向移动这一步骤。同样地,有些云服务用户专注于APP层面,无需关心硬件或者操作系统层面的安全威胁,就可以增加API级而取消底层系统级的渗透测试等。

最后,将定制的子步骤作为节点挂载到Fishbone自动化框架上,由该框架完成渗透测试的串接和编排。

- 智能测试学习平台(uSmartTest)

- 攻击者视角的ATT&CK安全架构

MITRE ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)是一个反映各类攻击生命周期的行为模型和知识库。ATT&CK对这些技术进行枚举和分类之后,能够用于后续对攻击者行为的“理解”。

依据该安全框架,匹配安全需求选择关键控制行为,对照ATT&CK模型排查当前测试模型检测能力,能否对这些行为有效覆盖;再根据排查结果完善检测能力;最后补充完善需要覆盖的攻击技术和战术,建立自身的渗透测试模型。

为了紧跟业界前沿,采用最新技术进行演练,中兴通讯从基于风险的威胁模型着手,分析可能的入侵和不良影响;然后引入MITRE ATT&CK框架,从攻击主体角度完善各种渗透测试战术和工具,建立符合自身的渗透模型。

- 智能引擎实现测试模型优化

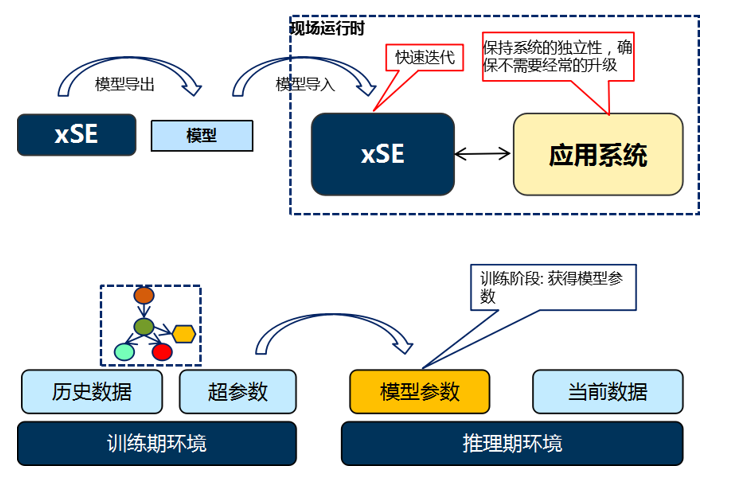

中兴通讯从威胁模型着手,分析入侵和影响,利用智能引擎xSE分析攻击行为,推理攻击链条,迭代优化渗透测试模型。

首先使用ATT&CK在行为层进行建模,充分利用威胁情报的TTP进行知识共享;并在更宏观的程度对攻击者进行画像。下一步使用xSE智能引擎分析推理,将安全测试人员从具体的技术手段和指示器规则中解脱出来。

中兴智能引擎xSE实现理解引擎和推理引擎合一:使用理解引擎将海量告警转化为为相应的攻击行为,再使用推理引擎分析推导出这些攻击造成的危害,并结合攻击链进行攻击研判,快速迭代更新模型。

图3 智能引擎xSE

总结

5G商用步伐加快,对产品的安全需求不断提高。中兴通讯立足于用户需求和业界前沿,实现对渗透测试相关的设计、规划、部署、执行以及迭代更新的全流程自动化,为网络安全运营提供全面高效支撑。